Daniel accidentally installed a vulnerable application – Daniel’s accidental installation of a vulnerable application serves as a compelling case study, highlighting the potential risks associated with software vulnerabilities and the importance of vigilant cybersecurity practices.

Vulnerabilities in software pose significant threats, enabling attackers to exploit weaknesses and gain unauthorized access to systems and data. Understanding the consequences of installing vulnerable applications is crucial for preventing data breaches, system compromise, and financial losses.

Vulnerability Assessment: Daniel Accidentally Installed A Vulnerable Application

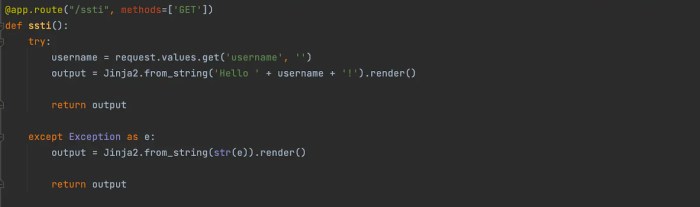

Software vulnerability mengacu pada kelemahan dalam perangkat lunak yang dapat dieksploitasi oleh penyerang untuk mengakses sistem atau data yang tidak sah. Kerentanan ini dapat berkisar dari kesalahan konfigurasi hingga kelemahan dalam kode sumber.

Jenis kerentanan umum termasuk injeksi SQL, skrip lintas situs (XSS), dan buffer overflow. Penyerang dapat memanfaatkan kerentanan ini untuk mendapatkan akses ke informasi sensitif, menginstal malware, atau mengambil kendali sistem.

Contoh Eksploitasi Kerentanan Profil Tinggi, Daniel accidentally installed a vulnerable application

- Eksploitasi kerentanan Heartbleed pada OpenSSL pada tahun 2014 yang memungkinkan penyerang mencuri kunci kriptografi.

- Eksploitasi kerentanan WannaCry pada Windows pada tahun 2017 yang mengenkripsi file dan menuntut tebusan.

- Eksploitasi kerentanan Log4j pada Apache Log4j pada tahun 2021 yang memungkinkan penyerang mengeksekusi kode arbitrer.

Impact of Installing Vulnerable Applications

Menginstal aplikasi yang rentan dapat menimbulkan konsekuensi serius, termasuk:

- Pelanggaran Data:Kerentanan dapat dieksploitasi untuk mencuri data sensitif, seperti informasi pribadi, data keuangan, dan rahasia dagang.

- Kompromi Sistem:Penyerang dapat menggunakan kerentanan untuk mendapatkan akses ke sistem dan menginstal malware, meluncurkan serangan, atau mencuri data.

- Kerugian Finansial:Pelanggaran data dan kompromi sistem dapat menyebabkan kerugian finansial yang signifikan melalui denda, biaya pemulihan, dan kehilangan pendapatan.

Penyerang dapat menggunakan kerentanan untuk mendapatkan akses tidak sah ke sistem dan data dengan mengeksploitasi kesalahan konfigurasi, buffer overflow, atau kelemahan dalam kode sumber.

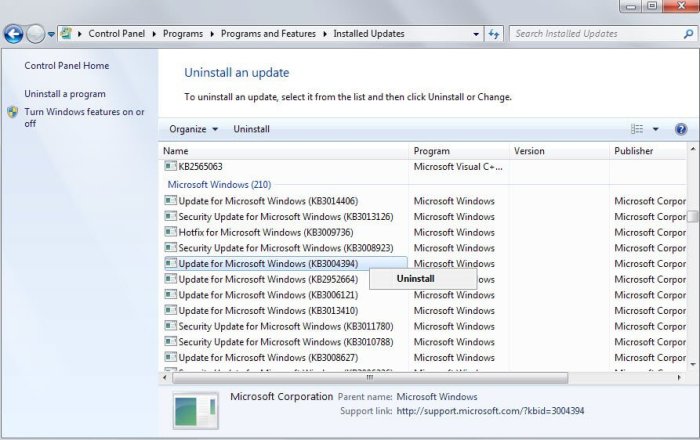

Penting untuk menambal dan memperbarui perangkat lunak secara teratur untuk memitigasi kerentanan dan mengurangi risiko kompromi.

Best Practices for Avoiding Vulnerable Applications

Untuk menghindari menginstal aplikasi yang rentan, ikuti praktik terbaik berikut:

- Identifikasi dan Evaluasi:Identifikasi aplikasi yang diperlukan dan evaluasi kerentanan yang diketahui sebelum menginstalnya.

- Vendor Terkemuka:Pilih aplikasi dari vendor terkemuka yang memiliki reputasi baik dalam keamanan dan merilis pembaruan keamanan secara teratur.

- Patch dan Pembaruan:Terapkan patch dan pembaruan keamanan secara teratur untuk mengatasi kerentanan yang diketahui.

- Kesadaran Pengguna:Edukasi pengguna tentang risiko menginstal aplikasi yang rentan dan dorong mereka untuk melaporkan aplikasi yang mencurigakan.

Vendor perangkat lunak memiliki peran penting dalam merilis patch keamanan dan pembaruan untuk mengatasi kerentanan. Pengguna juga harus waspada dan melaporkan aplikasi yang mencurigakan.

Incident Response and Mitigation

Jika aplikasi yang rentan terinstal secara tidak sengaja, lakukan langkah-langkah berikut:

- Identifikasi Kompromi:Tentukan sejauh mana kompromi dengan meninjau log, memeriksa file, dan melakukan pemindaian kerentanan.

- Mitigasi Kerusakan:Terapkan langkah-langkah mitigasi seperti mengisolasi sistem yang terinfeksi, menerapkan patch keamanan, dan memulihkan data yang hilang.

- Pelaporan dan Bantuan:Laporkan insiden tersebut ke otoritas yang sesuai dan cari bantuan profesional jika diperlukan.

Dengan mengikuti langkah-langkah ini, Anda dapat meminimalkan kerusakan yang disebabkan oleh aplikasi yang rentan dan mengurangi risiko kompromi lebih lanjut.

Case Study: Daniel’s Vulnerable Application

Daniel secara tidak sengaja menginstal aplikasi yang rentan pada komputernya. Aplikasi tersebut memiliki kerentanan yang memungkinkan penyerang mendapatkan akses tidak sah ke sistemnya.

Daniel menyadari kerentanan tersebut setelah membaca artikel berita tentang eksploitasi serupa. Dia segera mengambil langkah-langkah berikut:

- Memindai komputernya untuk mengidentifikasi aplikasi yang rentan.

- Menghapus aplikasi yang rentan.

- Menerapkan patch keamanan untuk mengatasi kerentanan.

- Memeriksa log sistem untuk mengidentifikasi aktivitas mencurigakan.

- Melaporkan insiden tersebut ke tim keamanannya.

Dengan mengambil tindakan cepat, Daniel berhasil memitigasi kerusakan dan mencegah kompromi lebih lanjut.

Essential Questionnaire

What are the common types of software vulnerabilities?

Common types include buffer overflows, SQL injections, cross-site scripting (XSS), and insecure configurations.

How can I identify vulnerable applications?

Check for security advisories, use vulnerability scanners, and consult with software vendors.

What should I do if I accidentally install a vulnerable application?

Identify the extent of the compromise, mitigate potential damage, report the incident, and seek professional assistance if necessary.